Здравствуйте, уважаемые читатели моего блога!

Сегодня мы затронем интересную тему обхода защиты от незарегистрированных USB накопителей в операционной системе “Astra Linux”, а также меры, которые мы должны предпринять для противодействия злоумышленникам.

В данной статье я буду использовать два термина:

незарегистрированный носитель информации – тот носитель, который запрещён к использованию организационными и техническими мерами на защищаемом компьютере;

идентификационные характеристики носителя информации – совокупность характеристик (серийный номер, PID, VID, REV и т.д.), делающих носитель информации индивидуальным.

В подавляющем большинстве случаев использование незарегистрированных носителей информации – это внутренняя угроза, которая исходит от пользователей, имеющих доступ к информационным системам. Подвержены ей все системы, где допускается использование отчуждаемых носителей – и сетевые, и автономные.

В редких случаях угроза использования съёмных носителей информации может исходить извне посредством атаки типа “BadUSB” (о ней я планирую написать отдельную статью)

В качестве мер противодействия указанной угрозе применяются организационные и технические. Организационные в этой статье мы рассматривать не будем – остановимся на технических.

В настоящее время разные IT компании представляют широкий спектр продуктов для контроля за съёмными носителями информации – “SecretNet”, “Zlock”, “Kaspersky Endpoint Security”, “Dr.Web ESS” и т.д.

Операционная система “Astra Linux” также имеет встроенный механизм контроля съёмных носителей информации (подробное описание его работы я планирую опубликовать в будущем).

На мой взгляд, механизм защиты от незарегистрированных носителей у операционной системы “Astra Linux” лучше, чем у “SecretNet”, “Kaspersky Endpoint Security”, и “Dr.Web ESS” (про “Zlock” сказать ничего не могу, т.к. с актуальными версиями не знаком). Почему? – больше контролируемых параметров.

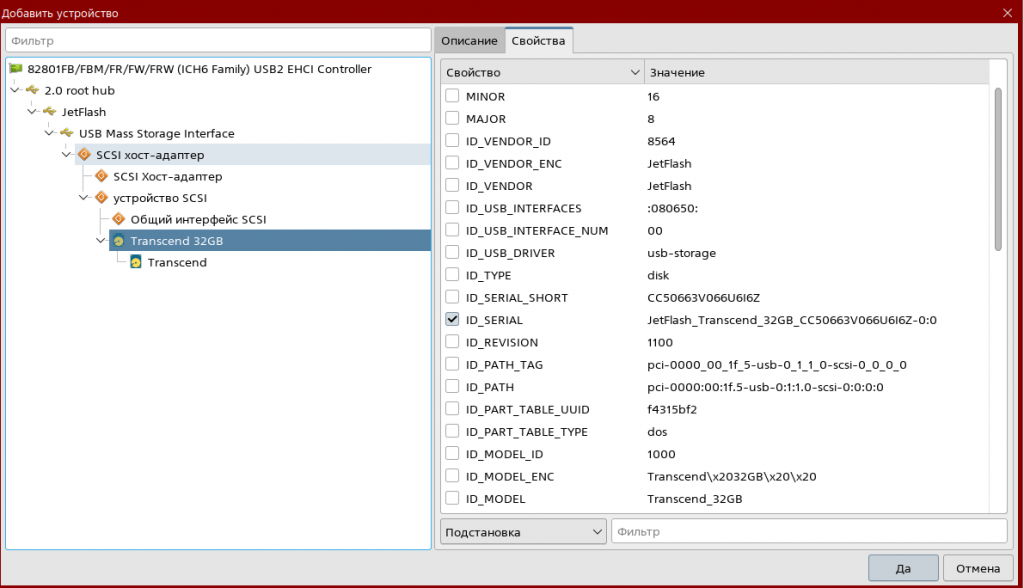

В то время, как конкуренты способны контролировать только id продукта и вендора, ревизию и серийный номер, операционная система Astra Linux 1.7 контролирует многочисленные параметры, приведённые ниже:

Но к сожалению, на практике администраторы безопасности используют всё те же привычные параметры – наименования вендора и продукта, а также серийный номер.

А между тем, подделка указанных номеров – задача тривиальная – с ней справится даже школьник, что и говорить о компаниях-конкурентах или иностранных разведках (кому что ближе).

Сама задача обхода механизма защиты состоит из нескольких этапов – сбор информации, прошивка незарегистрированного носителя, подключение и съём информации.

Сбор информации заключается в получении списка разрешаемых устройств и их характеристик (привет разработчикам “Secret Net Studio” с их режимом пользователя с правами “Для чтения”).

К сожалению, операционная система “Astra Linux” по умолчанию также не скрывает перечень разрешённых носителей информации (но тут ситуация поправима). Злоумышленник откроет файловый менеджер и перейдёт в каталоги /etc/udev/rules.d или /etc/parsec/PDAC/, выбрав любой из носителей, выпишет контролируемые параметры.

Следующий этап – прошивка незарегистрированного носителя.

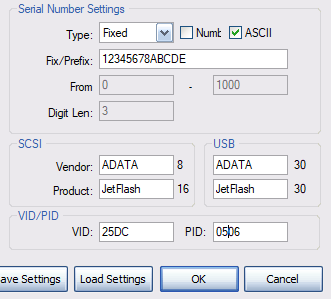

Возьмёт флешку с микроконтроллером, который легче других подлежит прошивке (будем рассматривать школьника, так как у иностранных разведок всё проще, закажут готовый дубликат, и дело с концом), например “ChipsBank”. Вставит носитель в домашний компьютер, откроет приложение “UmpToolV6A.exe”, заполнит необходимые поля, прошьёт его нажатием кнопки “Start”… и всё. Дубликат готов.

Осталось только подключить его к защищаемому компьютеру и снять информацию, настоящий носитель не потребуется (хорошо, если организационные меры не допустят проноса незарегистрированного носителя на территорию организации, но в это мне слабо верится, уже можно целый компьютер в ботинке пронести :-)).

Как же можно противодействовать указанной угрозе? Абсолютно противодействовать на данный момент, увы, невозможно. Сам принцип, на котором строится защита, имеет концептуальный недостаток – допущение, что двух одинаковых носителей информации не существует, а их идентификационные характеристики индивидуальны

Как мы видим, это далеко от действительности. Даже в нашей “большой бюджетной организации” несмотря на работу в этом направлении (применение носителей с функцией шифрования и централизованной аутентификации), обход защиты происходит по тому же принципу.

Радикальной и действенной мерой защиты является отказ от съёмных носителей информации (с последующей минимизацией их числа) в пользу локально-вычислительных сетей.

Но этой статьи бы не было, если бы от нас ничего не зависело.

Мы можем существенно усложнить этап сбора информации, запретив чтение каталогов с белыми списками, например таким образом:

chgrp astra-admin /etc/{udev/rules.d,parsec/PDAC}

chmod 750 /etc/{udev/rules.d,parsec/PDAC}

Далее, усилить контроль за идентификационными характеристиками носителей информации и не использовать только “ID_SERIAL” – есть, например, параметр “ревизия”, который в той же “UmpToolV6A.exe” не изменяется (не переживайте, он изменяется в программах для других моделей микроконтроллеров), объём накопителя, файловая система и т.п.

Думаю, не стоит объяснять, что в случае выноса носителя за пределы организации идентификационные характеристики будут скомпрометированы (организационные методы, где же вы?)

Также нужно контролировать все неудачные попытки доступа съёмных носителей информации в реальном времени (чему локально-вычислительные сети способствуют). Зачастую с первого раза дубликат не работает и в случае, если мы это выявим, второй попытки у злоумышленника уже не будет.

Выводы:

Администраторы безопасности должны понимать, что использование механизмов защиты, встроенных в операционную систему Astra Linux (да и вообще использование любых средств защиты информации, основанных на указанных мной принципах), не дают 100 % защиту от утечки информации

Однако ряд изложенных мер может снизить риски до допустимого уровня.